Authentification à deux facteurs

P.Leclercq dans Sécurité 2025-06-08 gouvernance technologie conseils

Authentification à deux facteurs (2FA)

Qu’est-ce que l’Authentification à Deux Facteurs (2FA) ?

L’authentification à deux facteurs est une méthode de sécurité qui exige deux formes distinctes d’identification pour accéder à un compte ou à un système. Contrairement à une authentification classique basée uniquement sur un mot de passe, la 2FA ajoute une couche de protection supplémentaire.

Elle repose sur la combinaison de deux des trois catégories suivantes :

- Quelque chose que vous savez : un mot de passe, un code PIN ou une réponse à une question de sécurité;

- Quelque chose que vous avez : un appareil mobile, un jeton physique ou une carte à puce;

- Quelque chose que vous êtes : une caractéristique biométrique, comme une empreinte digitale ou une reconnaissance faciale.

Grâce à cette double vérification, un attaquant qui obtient votre mot de passe ne peut pas accéder à votre compte sans le deuxième facteur.

Les Différentes Méthodes de 2FA

Il existe plusieurs façons de mettre en œuvre la 2FA. Voici les principales méthodes, avec leurs spécificités :

Méthodes Basées sur des applications mobiles

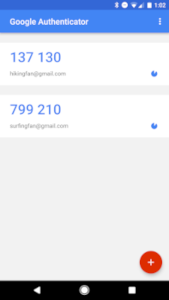

- Exemples : Google Authenticator, Authy ou codes envoyés par SMS.

- Fonctionnement : une application génère des codes temporaires (mot de passe à usage unique, “Time-based One Time Password” ou TOTP) ou un SMS est envoyé pour confirmer l’identité.

- Avantages :

- Facilité d’utilisation : la plupart des gens possèdent un smartphone, rendant cette méthode accessible.

- Coût faible : les applications sont souvent gratuites.

- Indépendance : les codes TOTP sont générés localement, sans besoin de connexion réseau.

- Inconvénients :

- Vulnérabilité de l’appareil : si le téléphone est piraté ou perdu, les codes peuvent être compromis.

- Attaques spécifiques : les SMS peuvent être interceptés via des techniques comme le “SIM swapping”.

- Dépendance : nécessite un appareil chargé et fonctionnel.

Méthodes Biométriques

- Exemples : empreintes digitales, reconnaissance faciale ou scans d’iris.

- Fonctionnement : une caractéristique physique unique est scannée pour valider l’identité.

- Avantages :

- Confort : pas besoin de mémoriser un mot de passe ou de porter un objet.

- Rapidité : intégrée aux appareils modernes, elle est quasi instantanée.

- Inconvénients :

- Sécurité variable : une technologie biométrique de mauvaise qualité peut être contournée.

- Irrécupérable : si les données biométriques sont volées, elles ne peuvent pas être changées.

- Erreurs : faux positifs ou négatifs peuvent compliquer l’accès.

Méthodes Basées sur des jetons physiques

- Exemples : jetons matériels, calculettes, clés de sécurité USB (comme YubiKey)…

- Fonctionnement : l’utilisateur connecte ou insère un jeton physique, ou en lit le code pour prouver son identité.

- Avantages :

- Haute sécurité : nécessite un objet physique difficile à voler à distance.

- Résistance au phishing : les attaques en ligne ne suffisent pas pour compromettre cette méthode.

- Inconvénients :

- Perte ou vol : si le jeton est perdu ou volé, l’accès devient impossible sans remplacement.

- Coût : les jetons physiques et leur remplacement peuvent être onéreux.

- Praticité : nécessite de transporter un objet supplémentaire.

Avantages Généraux de la 2FA

La 2FA offre des bénéfices significatifs pour la sécurité :

- Sécurité renforcée : un mot de passe seul ne suffit plus ; le deuxième facteur bloque les attaquants.

- Résistance aux attaques : les tentatives de force brute ou de phishing sont bien moins efficaces.

- Alerte rapide : certaines implémentations notifient l’utilisateur en cas de tentative d’accès suspecte.

Inconvénients Généraux de la 2FA

Malgré ses atouts, la 2FA présente quelques limites :

- Complexité : elle peut rebuter les utilisateurs peu familiers avec la technologie.

- Dépendance : perdre un jeton ou un téléphone peut bloquer l’accès au compte.

- Illusion de sécurité : la 2FA n’est pas infaillible et doit être complétée par d’autres bonnes pratiques.

Conclusion

L’authentification à deux facteurs est une arme redoutable contre les cybermenaces. Que vous choisissiez un jeton physique pour sa robustesse, une application mobile pour sa simplicité ou une solution biométrique pour son confort, elle renforce considérablement la protection de vos comptes. Cependant, aucune méthode n’est parfaite : il est essentiel de peser les avantages et inconvénients selon vos besoins et de rester vigilant face aux risques comme le phishing ou les pertes d’appareils.

La 2FA est une étape indispensable dans la protection numérique. Associée à des mots de passe forts et à une sensibilisation aux menaces, elle forme un rempart solide pour vos données dans un monde connecté.