Eviter l'usurpation et la falsification des e-mails avec DKIM

P.Leclercq dans Sécurité 2024-03-30 technologie

Éviter l’usurpation et la falsification des e-mails avec DKIM

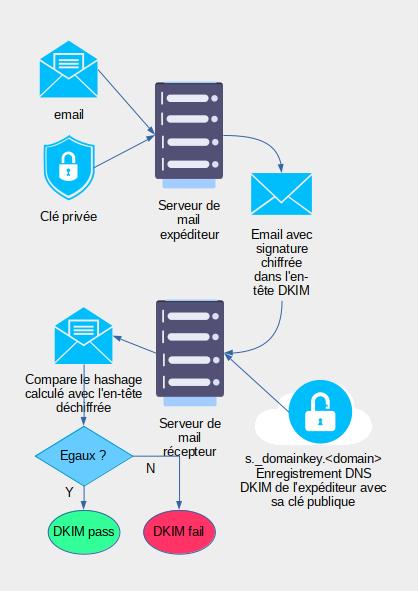

Outre le protocole SPF, un autre protocole garantit que les e-mails envoyés n’ont pas été modifiés pendant leur transmission et que l’expéditeur les envoie bien depuis l’adresse indiquée dans l’en-tête. Il s’agit de DKIM (DomainKeys Identified Mail).

DKIM utilise la signature cryptographique pour garantir que le contenu n’a pas été modifié pendant la transmission et que le domaine de l’expéditeur est bien celui qu’il prétend être.

Fonctionnement de DKIM

Lorsque l’administrateur de messagerie du domaine exemple.com souhaite utiliser DKIM pour permettre aux destinataires de vérifier que le contenu de l’e-mail n’a pas été modifié, il doit effectuer les actions suivantes :

- Créer une paire de clés cryptographiques publique/privée ;

- Publier un enregistrement DNS TXT DKIM contenant sa clé publique.

Ensuite, lui et les autres administrateurs de messagerie des domaines recevant des e-mails du domaine exemple.com doivent activer DKIM afin que le logiciel de gestion des e-mails puisse signer et vérifier les e-mails.

Remarque

Si un serveur de messagerie n’est pas configuré pour vérifier DKIM, aucune protection contre la falsification ne sera mise en place, même si l’expéditeur possède un enregistrement DKIM.

Supposons que utilisateur1@exemple.com envoie un e-mail à utilisateur2@autredomaine.com. Lorsque le traitement DKIM est activé, les événements suivants se produisent :

- Le serveur expéditeur du domaine exemple.com (le signataire) calcule le hachage d’une liste d’en-têtes et le hachage du corps de l’e-mail ;

- Il chiffre les hachages avec sa clé privée, créant ainsi une signature ;

- Il écrit un en-tête

DKIM-Signaturedans le message contenant la liste des en-têtes protégés par la signature, la signature elle-même et un sélecteur, qui est la première partie de l’enregistrement DNS TXT contenant sa clé publique ; - Le serveur de réception (le vérificateur) localise le sélecteur dans l’en-tête DKIM ;

- Il interroge le DNS pour obtenir l’enregistrement DKIM du domaine expéditeur (dans notre cas :

<selecteur>._domainkey.exemple.com) ; - Il extrait la clé publique de l’expéditeur de l’enregistrement DNS DKIM ;

- Il déchiffre la signature ;

- Il effectue les mêmes opérations de hachage sur la liste des en-têtes protégés par la signature et sur le corps du message ;

- Il compare ensuite les deux valeurs de hachage ;

- Si elles sont identiques, un en-tête

Authentication-Results:est ajouté au message avec un statut DKIMpass; - Dans le cas contraire, l’en-tête

Authentication-Results:est ajouté à l’e-mail avec un statut DKIMfail, et l’e-mail est soumis à la politique d’échec DKIM du gestionnaire de messagerie. Généralement, il est marqué comme spam, courrier indésirable ou mis en quarantaine.

En-tête DKIM-Signature

Voici un exemple d’en-tête DKIM-Signature créé par le fournisseur de messagerie outlook.com (Microsoft) :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=outlook.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=J5xVXlIPB8b3aQVmIOVS4pAqIH4oOaHCb3LgLetuS1s=; b=OSRH95fo/UTLgZrvDcO5B8HF306wPd5WZ76iZu9vOtRVgAXgPJEWjUJsqcmxtRnn4ZnKhEpEfBx16XLMBbIebYfAK7NPdchpSv2yAfpqjmCkLotnvG/rltpuz9qqW/6vxdzxCgvoxw1DPpFA+Qh0Zs95P5k86h7w6EgXpsEh3jx5rU 4eR0qIRoSOTUqdRHuLXXb4zO96ftdNT7mneSkImRBhQbi6XSwLaJhW+Gm6Mkh/1/KdbwF+pgKT2JmhPA+QDYhGENJpN601mjFLojOm9AwlY0AGmc0K6L80ESzULq3yvRWMrmyHEATN0fOVrzFkwasyLujWd/+HedfgWtgaTg==

v=1: le format est conforme à la version 1 de DKIM (la version actuelle).a=rsa-sha256: l’algorithme utilisé pour calculer les hachages est SHA-256. SHA-1 est également pris en charge.c=relaxed/relaxed: la canonisation utilisée pour les en-têtes et le corps est “relaxée”. La canonisation est le processus d’embellissement appliqué aux textes avant le calcul du hachage.Simplesignifie qu’aucune modification n’est effectuée (à l’exception de la suppression des lignes vides),relaxedsignifie que les noms d’en-tête sont convertis en minuscules et que les espaces superflus sont supprimés.d=outlook.com: il s’agit du domaine d’origine de l’en-têteFrom:. Il sera utilisé pour récupérer l’enregistrement DNS DKIM.s=selector1: il s’agit d’un nom qui doit être ajouté au début de_domainkey.<domain>pour trouver l’enregistrement DNS DKIM. Un domaine peut avoir plusieurs enregistrements DKIM ; ils doivent être identifiables de manière unique par leur sélecteur.h=From:Date...: il s’agit de la liste des en-têtes qui seront utilisés pour calculer les hachages d’en-tête, et donc des en-têtes qui seront protégés par la signature. Pour une protection efficace, celle-ci doit contenir au moins les en-têtesFrom:etTo:.bh=J5...: il s’agit du hachage du corps canonique de l’e-mail.b=OSRH...: il s’agit de la signature, c’est-à-dire du résultat du chiffrement par la clé privée d’une valeur composée du domaine, du sélecteur et de la valeur de hachage obtenue en hachant les en-têtes et le corps haché. En résumé, la signature est obtenue par les actions suivantes :- hash-corps = hash(corps canonique)

- hash-donnees = hash(en-têtes dans la liste, nom de l’en-tête DKIM-Signature, hash-corps)

- signature = crypt(domaine, sélecteur, hash-donnees).

La signature est convertie en base64.

D’autres balises peuvent être utilisées, mais celles-ci sont les plus courantes. La syntaxe complète des en-têtes et enregistrements DKIM est disponible dans la RFC 6376.

Configuration de DKIM pour un domaine

Un enregistrement DKIM est un enregistrement TXT DNS (Domain Name System) contenant la clé publique et éventuellement le type de clé (la clé par défaut est une clé RSA).

La syntaxe générale d’un enregistrement DKIM est la suivante :

<selecteur>._domainkey.<domain> TXT "v=DKIM1; k=rsa; p=<clé publique en représentation base64>"

En général, votre fournisseur de messagerie ou de domaine propose une interface simple pour créer vos enregistrements DKIM.

Sinon, le site Easydmarc propose un générateur d’enregistrements DKIM simple et quelques explications.

Notez que DKIM ne nécessite pas la mise en place d’une infrastructure de clés publiques complexe ; une simple paire de clés publique/privée est nécessaire. Bien entendu, vous devez protéger votre clé privée comme vos bijoux de famille.

Trouver l’enregistrement DKIM d’un domaine

L’enregistrement DKIM étant un enregistrement DNS TXT, vous pouvez l’obtenir avec les commandes suivantes :

dig -t txt <selector>._domainkey.<domain>

nslookup -ty=txt <selector>._domainkey.<domain>

Exemple : si vous recevez un e-mail avec l’en-tête DKIM-Signature suivant :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=mail.datanews.be; s=sim; x=1712235864; i=@mail.datanews.be; h=from:to:subject:date:reply-to:message-id:list-unsubscribe: list-unsubscribe-post:feedback-id:list-id:mime-version: content-type; bh=K2G3f0De2u9k7cjGRlQb/DT4b3UjMOTHgwV3JhL/n5g=; b=MLyccGY84pMjl9fJ685sn2N/dTjKFIauN8CuFgxReCULTGtAgk7zmx87WAMNon 6htQ4d52+bPNMXedtP3mc1HkZdN179O3DI/vFrqQV2m3xDDQj/EGef3aPaW8abxC tlqSyXm07xrTpuhxx42LYIXvQay27QTbZ3BiQcWViOWk5HP3WZGmFVndy7ak4wgv Hzsa/1x98z6hhEQEEEecSkPcj5+/TQ1izgVnpmoordUsGkx+P3gjbBPqk36l5FD+ g8lwW+SfuKTv7KmqAaGKwoUZHvmlMI5wh6zfmbe4l/nynCl5jAT8pzeWdwglLTa1 7W9RcVED1VlCIO2AntmSeNgA==

Vous devez rechercher l’enregistrement DNS TXT suivant : sim._domainkey.mail.datanews.be.

nslookup -ty=txt sim._domainkey.mail.datanews.be

Server: 9.9.9.9

Address: 9.9.9.9#53

Non-authoritative answer:

sim._domainkey.mail.datanews.be text = "k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAo9TT29ItqqnMwOHdMKv3jsVoG7UZmVhm/VsXvxBFdCCjM/t816OvNhbmtSNwNRbSMM8AzHO0O5qIFKLeFOKqe+hVv15yJZ8AQTuU4lJxqEM/lFpMOTJ/+IqWhzCdu33GWGdA3wYx8Ntl9gLno7wY5I6PDBJvaiPiXn3uYNwwxaTu38UXYbqbnyP0jh0dmiGapk+ZQj5szK" "SzNzZJ9R9ymtKsz2mKe0bjsqLiNhK1oDFOJUxsN4qwwED8k/e4lnnmALepyWuSMNk2vxW+uWdm2eA0RyljrC+I0DabF0qlfM+GJT01jgYrKr4YVsVw0IDOsujbh/zWcWOyDszRAYrZBQIDAQAB"

Vous pouvez également utiliser les sites web gratuits suivants pour rechercher des enregistrements DKIM :

Vérification des résultats DKIM dans les en-têtes des e-mails

Le protocole DKIM ajoute des en-têtes Authentication-Results aux e-mails qu’il traite. La syntaxe générale est :

Authentication-Results: <serveur d'authentification> dkim=<résultat> <explication du résultat avec la liste des en-têtes vérifiés>

où <résultat> est pass ou fail.

La description complète de l’en-tête Authenticated-Results est disponible dans la RFC 5451.

Examinons un en-tête de courrier réel. Il s’agit d’un e-mail envoyé de pltrash2@outlook.com à pltrash2@gmail.com. La signature DKIM est écrite par le serveur de messagerie outlook.com (Microsoft) et vérifiée par le serveur gmail.com (Google).

Delivered-To: pltrash2@gmail.com

Received: by 2002:a05:7412:220e:b0:106:1c01:d29c with SMTP id r14csp30940rda;

Fri, 29 Mar 2024 11:16:11 -0700 (PDT)

X-Google-Smtp-Source: AGHT+IHZ0MeAmsne8D6AaAPxBy7Y8L0KDX+Zfz95KJwiNu/N/WslkzA3nIeS8dp707ySuPIjX5yJ

X-Received: by 2002:a05:6870:b28c:b0:22a:1e39:8bfa with SMTP id c12-20020a056870b28c00b0022a1e398bfamr3114970oao.25.1711736171497;

Fri, 29 Mar 2024 11:16:11 -0700 (PDT)

ARC-Seal: i=2; a=rsa-sha256; t=1711736171; cv=pass;

d=google.com; s=arc-20160816;

b=0WiDEJ2lsPKPd9yXUqzW5lMsBJu+Q8DXae45pt0tv/FnQD8DIt4fI0XQ9O8RRDEJYK

EkmNeq8BnqNvwTVNCzXrGsBcpT5c+0ALq7hMipt4QpVjQFj29hd4/b4kt5yuAdr0OheY

OBsvG7YNBRcAHvoF5+BtV4l/Ch4A6ROLzVyh/JPIBuAPWuh4Q7lRI2ymGFR1ex5ub0sh

MG86oyJY33d9jPBj5M7Xjmo4TkrQbdZaw3ia3cJkjNsIoS0+gt5VAtRr3GStmHjZ7YUn

wRG70R9BAU6gio3ymLydZTa92qwaNfBot3KSgV2XsuUuUbly3lZiPotFGrwCF3CqHwet

e3oQ==

ARC-Message-Signature: i=2; a=rsa-sha256; c=relaxed/relaxed; d=google.com; s=arc-20160816;

h=mime-version:content-transfer-encoding:msip_labels:content-language

:accept-language:message-id:date:thread-index:thread-topic:subject

:to:from:dkim-signature;

bh=J5xVXlIPB8b3aQVmIOVS4pAqIH4oOaHCb3LgLetuS1s=;

fh=H8fS/F1Xi7k6c76u5mat11UzewD7stRXC+xTg8ayz9I=;

b=CTETjwm02n/YObWmGhbcsHv7Hqixz8dVbmIRgJMzdoIiUcDI/xK/J6YoN07zaonWo1

5WcbThwZipLC/bK83NqIDOduQ6f24hwNqfh9M4xyMAxH7xLDfBRPxF7YBY3diKqnhn29

QSPX8kVDc4jay4bCCdiGHVvgHOU+wrJr+AynAoU8SwKxH/zxNvcJpjxdxB58ZWPvXV7G

tMn87T79KGDVYZidhebuB2EqX49sUzsnk3HfyZyc9rILcJSJnzcvI4tiPzzpex9JWp8l

Juvwc9f0eITu0jEGTsKv0RwYPkKTm09/vbk+gUFFbJneAlwJxkKlloqUxfH1atRKhKPp

r5dA==;

dara=google.com

ARC-Authentication-Results: i=2; mx.google.com;

dkim=pass header.i=@outlook.com header.s=selector1 header.b=OSRH95fo;

arc=pass (i=1);

spf=pass (google.com: domain of pltrash2@outlook.com designates 2a01:111:f403:2e0d::800 as permitted sender) smtp.mailfrom=pltrash2@outlook.com;

dmarc=pass (p=NONE sp=QUARANTINE dis=NONE) header.from=outlook.com

Return-Path: <pltrash2@outlook.com>

Received: from EUR03-DBA-obe.outbound.protection.outlook.com (mail-dbaeur03olkn20800.outbound.protection.outlook.com. [2a01:111:f403:2e0d::800])

by mx.google.com with ESMTPS id ec27-20020a05622a5b9b00b00432c7306e0csi1006434qtb.4.2024.03.29.11.16.11

for <pltrash2@gmail.com>

(version=TLS1_2 cipher=ECDHE-ECDSA-AES128-GCM-SHA256 bits=128/128);

Fri, 29 Mar 2024 11:16:11 -0700 (PDT)

Received-SPF: pass (google.com: domain of pltrash2@outlook.com designates 2a01:111:f403:2e0d::800 as permitted sender) client-ip=2a01:111:f403:2e0d::800;

Authentication-Results: mx.google.com;

dkim=pass header.i=@outlook.com header.s=selector1 header.b=OSRH95fo;

arc=pass (i=1);

spf=pass (google.com: domain of pltrash2@outlook.com designates 2a01:111:f403:2e0d::800 as permitted sender) smtp.mailfrom=pltrash2@outlook.com;

dmarc=pass (p=NONE sp=QUARANTINE dis=NONE) header.from=outlook.com

ARC-Seal: i=1; a=rsa-sha256; s=arcselector9901; d=microsoft.com; cv=none; b=RbRY3osi22pGFg1gRVysVuiL6or4+LRx1xnYftE1PVQeCAxFeucoGp9q7PKqM1BFtsrq2gGnAXMPpD8m/i3gBIrgbMuZdw5Cbo9YMIaACh2c0D6xyVr/gcphYLQgqdNRts4rQscDGgbhCFSe/7chHHJUiuhe9rGSaV7VO10n6TdfS8FAYNLoijoR1+hJNQKxyYgizTI6q2e5qtIO7hbdUo3Qu25pYEiAPQockmViNBm/o68DtSD+CYdBEOEd6FLiMMin8o+ixnj2UnVNFO+4WZF2godMTOMp5VbIAHKuTl2rhR5SBUSWk8HOsp6dQAYDR2YYMV0wfCXq1e+AzAmqFA==

ARC-Message-Signature: i=1; a=rsa-sha256; c=relaxed/relaxed; d=microsoft.com; s=arcselector9901; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-AntiSpam-MessageData-ChunkCount:X-MS-Exchange-AntiSpam-MessageData-0:X-MS-Exchange-AntiSpam-MessageData-1; bh=J5xVXlIPB8b3aQVmIOVS4pAqIH4oOaHCb3LgLetuS1s=; b=GoCHS+cXfoc7vMbVtJx0hRue1MoRtNfTGC1ek6UvKwsPCoIL7uRUP+aUA0/LwqzG5Gzh6qzWzjJ9+zI1l8Swq3gF+FK289PUzDuWMsTC3TEnyb+ththbk66Ll7ItlE6wQS/TKBALG2VHxRpv9O7E27v1q+8DxJ1vVXkYicZcjJqRXNaDapbbXuBGJaDWSB2TRjXwS+aikpc5mHqC+o7mEZ8RB06wldhdOuTin9olgoJSRrOi5d7fcLxPwfAg2rIXeoR+Th3P2gVKPxOmZlDj//+ztITVbFr5ZyBp0shks/2a2+JklApujzDx7hsweexQLd/Y8v/BjNmJXR476RFLNw==

ARC-Authentication-Results: i=1; mx.microsoft.com 1; spf=none; dmarc=none; dkim=none; arc=none

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=outlook.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=J5xVXlIPB8b3aQVmIOVS4pAqIH4oOaHCb3LgLetuS1s=; b=OSRH95fo/UTLgZrvDcO5B8HF306wPd5WZ76iZu9vOtRVgAXgPJEWjUJsqcmxtRnn4ZnKhEpEfBx16XLMBbIebYfAK7NPdchpSv2yAfpqjmCkLotnvG/rltpuz9qqW/6vxdzxCgvoxw1DPpFA+Qh0Zs95P5k86h7w6EgXpsEh3jx5rU4eR0qIRoSOTUqdRHuLXXb4zO96ftdNT7mneSkImRBhQbi6XSwLaJhW+Gm6Mkh/1/KdbwF+pgKT2JmhPA+QDYhGENJpN601mjFLojOm9AwlY0AGmc0K6L80ESzULq3yvRWMrmyHEATN0fOVrzFkwasyLujWd/+HedfgWtgaTg==

Received: from AS8P189MB1621.EURP189.PROD.OUTLOOK.COM (2603:10a6:20b:393::12) by GV1P189MB2107.EURP189.PROD.OUTLOOK.COM (2603:10a6:150:57::19) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) id 15.20.7409.39; Fri, 29 Mar 2024 18:16:09 +0000

Received: from AS8P189MB1621.EURP189.PROD.OUTLOOK.COM ([fe80::c7fb:d192:40d8:2f36]) by AS8P189MB1621.EURP189.PROD.OUTLOOK.COM ([fe80::c7fb:d192:40d8:2f36%3]) with mapi id 15.20.7409.042; Fri, 29 Mar 2024 18:16:09 +0000

From: Philippe Leclercq <pltrash2@outlook.com>

To: pl_trash <pltrash2@gmail.com>

Subject: DKIM test email

Thread-Topic: DKIM test email

Thread-Index: AQHaggUsJ9Gmfe8zpEiMmMD/JwvuoQ==

Date: Fri, 29 Mar 2024 18:16:09 +0000

Message-ID: <AS8P189MB1621D4551CA36F99656602B78E3A2@AS8P189MB1621.EURP189.PROD.OUTLOOK.COM>

Accept-Language: en-GB, en-US

Content-Language: en-GB

X-MS-Has-Attach:

X-MS-TNEF-Correlator:

msip_labels:

x-ms-exchange-messagesentrepresentingtype: 1

x-tmn: [jzXPG0c9g+ZXCMDUkE1sJnz8V6w5/VOHjiSZ7Yk8wbBh49VldkKgtOJy8bBY4Cbw]

x-ms-publictraffictype: Email

x-ms-traffictypediagnostic: AS8P189MB1621:EE_|GV1P189MB2107:EE_

x-ms-office365-filtering-correlation-id: 13f067fd-5979-4993-8e46-08dc501c4f1d

x-microsoft-antispam: BCL:0;

x-microsoft-antispam-message-info: 0MUOxJBN710avHpn9oTutzg/5eAygeMDZ0V1oZOHEphHEMiSgxNZTt0Mibe6iqn76N+qQRWDR+mBeMdAEQApPbPlI7I/vu/k3/w0ZWJ091Cn9Nl/ZJQ5E46hxOc+B/vYE0HrILa0sPLSViHOs0M23MKh7TmznSdCBQuFeih8dvqbFPdpycGL2GZSBxA6OWHC1kLUdySCZWydul560jjxIRH6XVtzeNn6kcfHJrHiLvOUlL3UQM5j7nSQU1MKJHc2zhyv9VZ2kAqH6bJZiXk7avffyuZQyj30vO7mtLq0Xqd2fmLekMMuKp/KUoRht5Ibe9TqqaeQJDT0hkjtPbLnBlSvwz9DgZVIXss1zVENS7dhXiBBGaiF2l90axlYaMnw4S0iuDEfwZ51B9hclRkzlsX70rZGnRKi6Fztj1CodgAb0Qy/vtZLDs6NKOEpc0NAZLb3JRTGqJEs93TVnBFXykyiiPtUKmQwoZfWm+a5dPRcigCpbfCkoWNLIjVhA5U7gEGIk3CRVLGMyBOy0kKFvSI+X8xPue3bqlVEpsnzoIWPFIaIhutOKMHfqtUMisNj

x-ms-exchange-antispam-messagedata-chunkcount: 1

x-ms-exchange-antispam-messagedata-0: /U+Ey2sZ+myOqtdTC4Ye4oCsQHDecnA4asFpK+ujg4xc3UbaPO3db6Uth9/jZJctDTh33z8FyNQFeHDhJRdQ2FMU/QN2pII8PblSYsUWRo4SA/cocAb7Sd5W0TyAZaUGzC2xHvnsQbwKTzWSS6NzQNy25QnZrNjQIW40N7FE/Wg4UexGy2ryYA4dwHUVSF5m/HfrHQ9qppcvo/3T7mp0FH6TqpNt+s+Cmfm4tlxnnliMt7+wnMt4J6Se+RcMqjGmZNZoRYplEp4zc1OPgbiJVKYpQi9G9AayT5b69avJkolOA7XzPGRIjXUge6OxbkIsHQET4PAAtnTCeXJX/eJXPbR8NDr+s3D7TB7ZgLABoEJQNuqXowQcyuPvfz68diM7c94T18YyCKDsUjIbbgJzNrT9dSS40HVUEVaCNrx+2WyakHdd1OjwbWSvWEvLpfKQ6MwuESq5sfXnuOr7e+Kk6Wxtmgl5yKYzCfcAKYkoMgNkppEVNGxX/7ko8Ik0hMH4Ik4j8onI71k5L+zdYs4eiDSFo0Y8yU2H7wiyZVDcYEe81qDQSi5UIxXf13t6zP7tgArFUh2qrKjtn9UTGyJuuI2ot6aeN1wKJNStYWnODefr+g2ACcCcv9Ed5sqMz8kFplUX92RDCT+v7b8TTjUap3cmVrtP/XiGXCGFuiZwenm1xJ4t1GBv8dd6anEytoQByLHGj0v1Z973uJepuehkkNDtvJObqmKDMEGcjFIotwrbzXmY39oYW6lQt+czeV+IV4O+wNftGBODNyvs4aln6mx9jmzCSKwfA9eWHyy54R4FqCAxAnnpGoIUZ3tzErnpvprjGLWDYHfnE1D0U3rSiWIgpwtimIzIqT6XHBzfrIL+OAjIgJ4+GycgaHPFGDZZOfQYT0/buP+d83+MkupkDyapHoD8fT2eYRYq+J06IQgrJ6XTdLnsa+aCxR0tc7u1HmAv+onIXKOlWOH88XrmD7CzK4647n8TGPwCULP358TfieTKW0GqZttrFbRHbslFRv4WPh0PfotD+YA/Ng433+y4fKCNg6oeuVPNJARhM/v03xSX+ihZXUguIi+YgVXrQgN4HpHk3E+7/SfkHeZgxnhdEl5t/xpaNDlP7E/ly4FOj40uEp0iJbDjYSynADDl9DlHw8JGitk7zLJIBuY4iIjLBt31zlNrCfDKfyFxn5HSVRWJ8yzr7vSLbYuJA39W0vRPn7sWMKyRGI67I3vJFssJwJ7UowpBynSJ9/r+b6rEAhlRrB1YiyR98by91VWNpOlLWANtvMm9xfeFE629EQ==

Content-Type: text/plain; charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

MIME-Version: 1.0

X-OriginatorOrg: outlook.com

X-MS-Exchange-CrossTenant-AuthAs: Internal

X-MS-Exchange-CrossTenant-AuthSource: AS8P189MB1621.EURP189.PROD.OUTLOOK.COM

X-MS-Exchange-CrossTenant-RMS-PersistedConsumerOrg: 00000000-0000-0000-0000-000000000000

X-MS-Exchange-CrossTenant-Network-Message-Id: 13f067fd-5979-4993-8e46-08dc501c4f1d

X-MS-Exchange-CrossTenant-rms-persistedconsumerorg: 00000000-0000-0000-0000-000000000000

X-MS-Exchange-CrossTenant-originalarrivaltime: 29 Mar 2024 18:16:09.5991 (UTC)

X-MS-Exchange-CrossTenant-fromentityheader: Hosted

X-MS-Exchange-CrossTenant-id: 84df9e7f-e9f6-40af-b435-aaaaaaaaaaaa

X-MS-Exchange-Transport-CrossTenantHeadersStamped: GV1P189MB2107

DKIM test email.

L’en-tête DKIM-Signature est :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=outlook.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=J5xVXlIPB8b3aQVmIOVS4pAqIH4oOaHCb3LgLetuS1s=; b=OSRH95fo/UTLgZrvDcO5B8HF306wPd5WZ76iZu9vOtRVgAXgPJEWjUJsqcmxtRnn4ZnKhEpEfBx16XLMBbIebYfAK7NPdchpSv2yAfpqjmCkLotnvG/rltpuz9qqW/6vxdzxCgvoxw1DPpFA+Qh0Zs95P5k86h7w6EgXpsEh3jx5rU4eR0qIRoSOTUqdRHuLXXb4zO96ftdNT7mneSkImRBhQbi6XSwLaJhW+Gm6Mkh/1/KdbwF+pgKT2JmhPA+QDYhGENJpN601mjFLojOm9AwlY0AGmc0K6L80ESzULq3yvRWMrmyHEATN0fOVrzFkwasyLujWd/+HedfgWtgaTg==

L’en-tête Authentication-Results est :

Authentication-Results: mx.google.com;

dkim=pass header.i=@outlook.com header.s=selector1 header.b=OSRH95fo;

arc=pass (i=1);

spf=pass (google.com: domain of pltrash2@outlook.com designates 2a01:111:f403:2e0d::800 as permitted sender) smtp.mailfrom=pltrash2@outlook.com;

dmarc=pass (p=NONE sp=QUARANTINE dis=NONE) header.from=outlook.com

Le vérificateur (ou serveur d’authentification) est mx.google.com, le serveur de messagerie Gmail. Le résultat est pass ; le domaine et le sélecteur utilisés pour récupérer l’enregistrement DNS DKIM sont outlook.com et selector1.

Vérifions l’enregistrement TXT selector1._domainkey.outlook.com :

nslookup -ty=txt selector1._domainkey.outlook.com

;; Truncated, retrying in TCP mode.

Server : 9.9.9.9

Adress : 9.9.9.9#53

Non-authoritative answer:

selector1._domainkey.outlook.com canonical name = selector1._domainkey.outbound.protection.outlook.com.

selector1._domainkey.outbound.protection.outlook.com text = "v=DKIM1;k=rsa;p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvWyktrIL8DO/+UGvMbv7cPd/Xogpbs7pgVw8y9ldO6AAMmg8+ijENl/c7Fb1MfKM7uG3LMwAr0dVVKyM+mbkoX2k5L7lsROQr0Z9gGSpu7xrnZOa58+/pIhd2Xk/DFPpa5+TKbWodbsSZPRN8z0RY5x59jdzSclXlEyN9mEZdmOiKTsOP6A7vQxfSya9jg5" "N81dfNNvP7HnWejMMsKyIMrXptxOhIBuEYH67JDe98QgX14oHvGM2Uz53if/SW8MF09rYh9sp4ZsaWLIg6T343JzlbtrsGRGCDJ9JPpxRWZimtz+Up/BlKzT6sCCrBihb/Bi3pZiEBB4Ui/vruL5RCQIDAQAB;n=2048,1452627113,1468351913"

Dans ce cas, l’enregistrement DNS DKIM est un CNAME ou un alias, pointant vers l’enregistrement réel selector1._domainkey.outbound.protection.outlook.com.

On y trouve la clé publique utilisée par Google pour déchiffrer la signature.

Rappel

DKIM vérifie que l’intégralité de l’e-mail n’a pas été modifiée et s’assure qu’il a été signé par un serveur appartenant au domaine indiqué dans l’en-tête « From: ».